Why Data Erasure Matters: A Beginner’s Guide (Deletion vs. Erasure)

When you sell, return, or dispose of a smartphone or PC, the biggest risk is simple:

data that looks “deleted” can sometimes be recovered.

This article explains the difference between deletion and erasure, common leak scenarios, and a practical checklist.

What is data erasure?

Data erasure is a technical process that makes stored data unrecoverable in practice.

It is not the same as removing files from view.

Deletion vs. erasure

Regular deletion / reset

- Often removes references to data, while the underlying data may remain

- Recovery can be possible depending on the media and methods used

Data erasure

- Uses overwriting or media-appropriate methods to reduce recoverability

- Can produce records (logs/certificates) for governance and audits

What can go wrong (information leak impact)

- Individuals: photos, contacts, messages, social and financial account exposure

- Enterprises: customer data, contracts, trade secrets, partner trust and audit issues

Common scenarios where erasure is required

- Device resale / trade-in

- Lease returns and vendor returns

- Server refresh and storage replacement

- Employee offboarding and device collection

- Office closure and disposal

A practical erasure checklist

- Backup: copy data you need to keep

- Unlink accounts: cloud services, MDM, device bindings

- Confirm encryption: check device encryption state

- Run erasure: choose a method suitable for HDD/SSD/mobile devices

- Verify & record: confirm outcomes; keep logs/certificates if required

FAQ

Q. Is factory reset enough?

In many cases, reset alone does not guarantee unrecoverability.

The right approach depends on your device type and operational context (encryption, backups, MDM, etc.).

Q. Is overwriting always safe for SSDs?

SSD behavior differs from HDDs, and overwriting may not affect all physical areas as intended.

Consider media-specific approaches where appropriate.

Next steps

If you operate at scale or need certificates for partners/audits, process design matters.

Share your requirements via Contact. For pricing, see Pricing.

投稿 Why Data Erasure Matters: A Beginner’s Guide (Deletion vs. Erasure) は MASAMUNE Erasure に最初に表示されました。

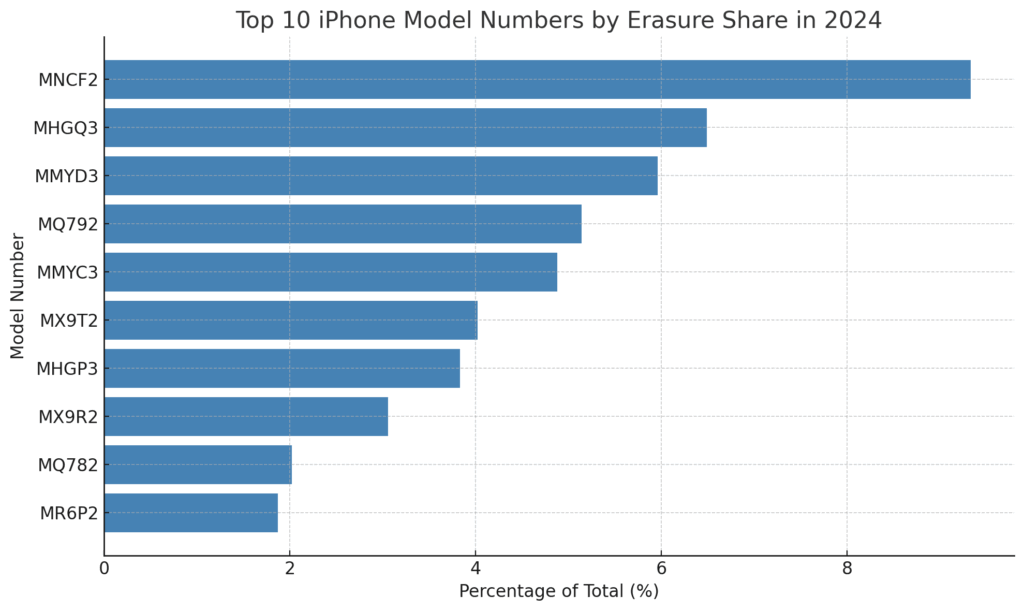

よく使われていたiPhoneモデル(2024年)

よく使われていたiPhoneモデル(2024年) iPhoneのデータ消去が求められる理由

iPhoneのデータ消去が求められる理由 特長ポイント:

特長ポイント: 情報漏えい対策は「MASAMUNE Erasureのデータ消去」から

情報漏えい対策は「MASAMUNE Erasureのデータ消去」から お問い合わせ・デモのご依頼

お問い合わせ・デモのご依頼